不知道作為一名車主,,如果你看到這樣的畫面會是什么樣的心情……

當(dāng)你把車停好,,拔下鑰匙離開,旁邊一個陌生人從你身邊慢慢經(jīng)過,。十幾秒鐘之后,,一直在你愛車旁邊等候的另一個陌生人,輕輕一拉車門,,進到車內(nèi)打著火開走了,。而車鑰匙,始終都在你的兜里,。

當(dāng)360無線電安全研究部專家李均,,和他的小伙伴們當(dāng)著現(xiàn)場幾十名記者演示完這一過程后,懂懂的內(nèi)心是崩潰的,。

原來車還可以這樣被搞丟

這明明是諜戰(zhàn)大片里的場景嘛,,360的小伙伴們,你們要不要這么“搞事情”,?

遠程破解汽車“無鑰匙”系統(tǒng),,是360無線電安全研究部目前最新研究成果,在本月底美國拉斯維加斯舉辦的全球最著名的安全會議BlackHat上,,研究部的專家們將正式公布這一研究成果,。

雖然這句話很俗——道高一尺魔高一丈,但是360的這一研究成果,,恰恰是在道與魔的攻防戰(zhàn)中,,搶先抬高了防魔的門檻。目前,,汽車無鑰匙進入和啟動的感應(yīng)距離本應(yīng)在一米左右,。但是經(jīng)過360無線電安全研究院的技術(shù)分析和驗證,卻發(fā)現(xiàn)了一個問題:鑰匙感應(yīng)距離可以被擴大到數(shù)十米甚至上百米,。

這意味著什么,?就是車主即便拿著鑰匙遠離汽車,車門仍可能被他人打開并造成財物損失,,甚至汽車被盜賊開走,。

“從嚴格意義上講,這并不是汽車鑰匙通信模塊技術(shù)方面的漏洞,。”李均解釋,,我們平時使用的無鑰匙開車,,一般采用的是RFID無線射頻技術(shù)和車輛身份編碼識別系統(tǒng)。當(dāng)車主靠近車輛時,,不需要掏出鑰匙,,按遙控器就可以打開車門,。汽車內(nèi)的系統(tǒng)會自動檢測鑰匙是否在旁邊,并進行匹配認證,。如果監(jiān)測成功,,則允許打開車門。出于安全考慮,,通常鑰匙感應(yīng)距離都在一米左右,。

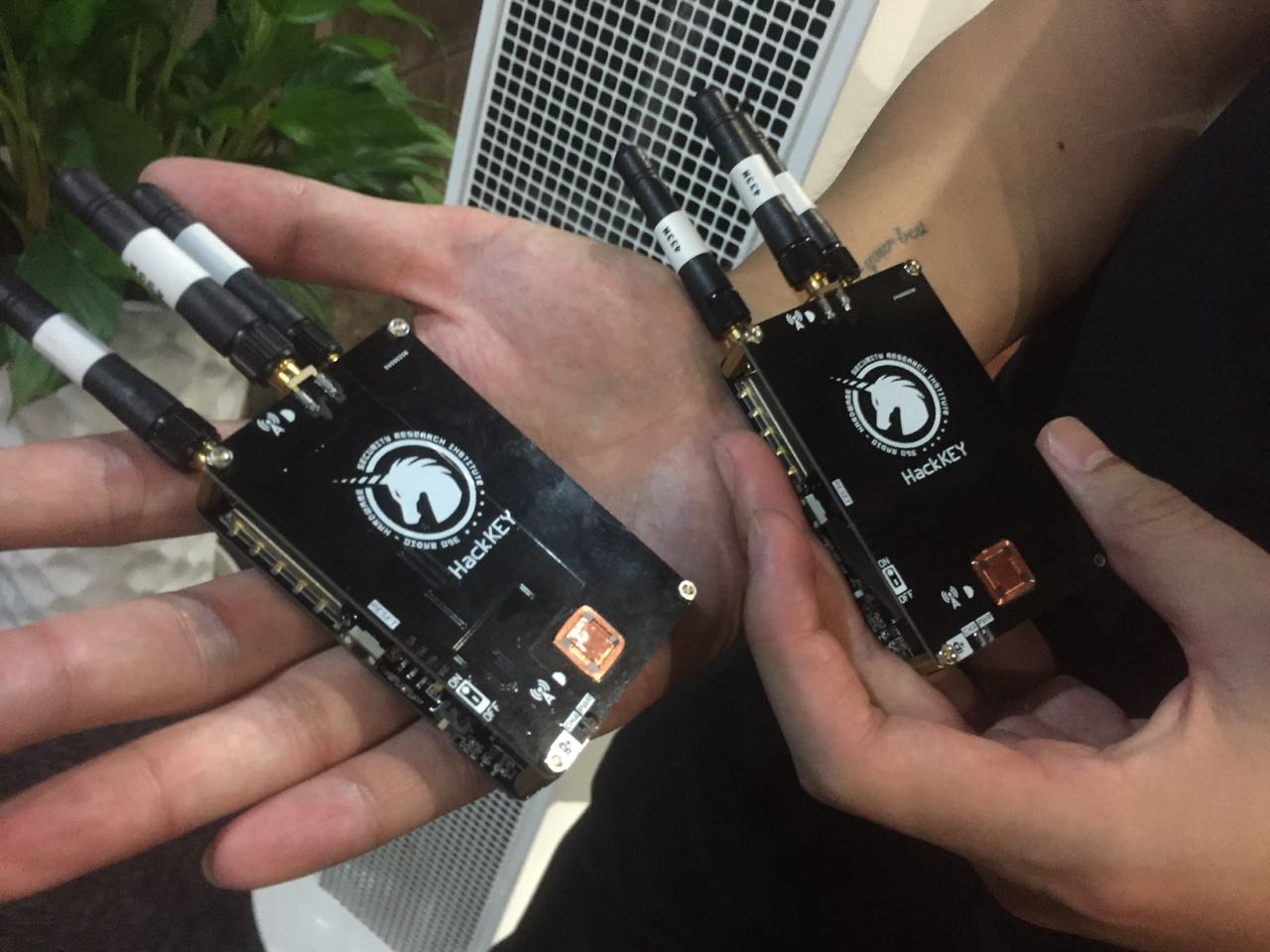

演示中,“車主”停車離開時,,一名研究員在他身邊采集到了鑰匙信號

360的研究人員并沒有去破解RFID的無線信號,。李均舉了一個通俗易懂的例子,他們相當(dāng)于搭建了一個特殊的“橋梁”,,通過技術(shù)手段,,將感應(yīng)距離擴展到了上百米,將鑰匙發(fā)出的無線電信號通過一個“特殊”工具傳輸?shù)狡囯娔X,。

另外一名研究人員成功打開車門,、啟動車輛

也就是說,當(dāng)車主鎖車離開后,,黑客A會拿著儀器A跟隨在車主附近,,讓設(shè)備“接收”到了鑰匙的正確信號,再通過“橋梁”的方式,,將這個信號傳輸給幾十米甚至一百米以外的黑客B那里,,黑客B手里拿著接收到正確信號的儀器B,站在汽車旁邊,,讓汽車電腦誤以為鑰匙就在旁邊,,最終汽車信號和鑰匙被欺騙,允許無鑰匙開啟車門,、開動汽車,。

研究人員手中沒有車鑰匙,車輛成功點火啟動

可想而知,,如果不是安全企業(yè)搶先發(fā)現(xiàn)這一問題,,在無鑰匙進入和無鑰匙啟動功能廣泛應(yīng)用的當(dāng)下,這一汽車安全隱患將會導(dǎo)致什么樣的情境,。為此,,360已通報汽車鑰匙通信模塊的相關(guān)廠商進行技術(shù)升級,并將在本月的BlackHat上推動汽車產(chǎn)業(yè)重視并修復(fù)這一重大安全隱患,。

將“導(dǎo)彈”鎖在發(fā)射井里

“記得這句臺詞嗎?那些核彈還躺在發(fā)射井里,,而你的AK47就是我眼中的大規(guī)模殺傷性武器,?!痹诂F(xiàn)場聽李均的技術(shù)分享,不知為何懂懂卻對他的這句話印象深刻,。

影片《戰(zhàn)爭之王》中,,凱奇扮演的軍火商被警長怒懟。同理,,在和平年代,,一項普通而平凡的“小技術(shù)”,往往會對社會秩序造成重大影響,。這就好比高精尖的黑客技術(shù),,一旦被公諸于眾甚至散播在互聯(lián)網(wǎng)上,就會成為連初中生都能使用的小玩意兒,。

這就是搭建信號“橋梁”的神秘小設(shè)備

而李均和同伴們想做的,,就是讓他們發(fā)現(xiàn)的這個“漏洞”,在全球汽車產(chǎn)業(yè)的安全庫中被永遠鎖定,,避免成為泛濫使用的“AK47”,。

懂懂私下里問了一下李均,是不是街上跑的大多數(shù)品牌的汽車都會“中槍”,?

李均解釋,,目前已經(jīng)發(fā)現(xiàn)數(shù)個品牌車輛(包括國內(nèi)外品牌)都存在類似風(fēng)險,“這些廠家都采用了某通信模塊設(shè)備公司的一種RFID技術(shù)通信協(xié)議解決方案,,因此這種風(fēng)險可能會在使用此方案的多個品牌大約幾十款車型中存在,。”

面對懂懂深深的無語表情,,李均先是說了一個小竅門,,就是車主可以通過把車鑰匙放在錫紙盒里,采用信號屏蔽的方式防患于未然,?!爱?dāng)然,這種方法并不便于日常使用,,”他接著強調(diào),,“最根本的解決辦法,就是通知此類生產(chǎn)通信模塊的公司對通信協(xié)議進行升級和完善,?!被蛟S,此次360通報相關(guān)廠商后,,未來一段時間內(nèi)廠家能夠盡快通過技術(shù)升級,,為廣大車主消除這一安全隱患吧。

360無線電安全研究部專家李均講解研究成果

實際上,,國內(nèi)外很多車廠的無鑰匙進入和啟動功能都普遍存在遠程盜用的風(fēng)險,,并不僅限于個別廠商,。360無線電安全研究部將在下周的BlackHat上展示這項研究成果,并公布相對完整解決方案,,希望引起汽車行業(yè)的重視,。

最后,懂懂了解到這個能夠無鑰匙啟動車輛的“小設(shè)備”的硬件成本,,不過100元而已,。說實話,對于廣大車主來說,,這個“小設(shè)備”的威力實在有些嚇人,,如果一旦泛濫起來……面對這種擔(dān)心,李均坦言:在幾年前,,國外研究人員曾對此類攻擊進行過研究,,但是耗費的人力物力不低,成功者寥寥無幾,。

最重要的是,,雖然硬件成本只要百元,但是能夠發(fā)現(xiàn)這個問題,,并將其研究成功的大腦卻是極少的,。“我們團隊的專家也是耗時半年才成功破解了這個技術(shù)難題,,這次能在BlackHat這樣頂尖安全大會上公布,,也說明其中的難度,所以不用擔(dān)心,?!?

未來,隨著越來越多的汽車接入互聯(lián)網(wǎng),,汽車正在成為輪子上的電腦,,汽車安全也已經(jīng)成為信息安全領(lǐng)域一個重要的研究方向。作為普通車主,,我們希望道與魔在技術(shù)之爭中,,道能夠永遠先行一步,將安全的門檻不斷抬高,。

(編輯:宇強)

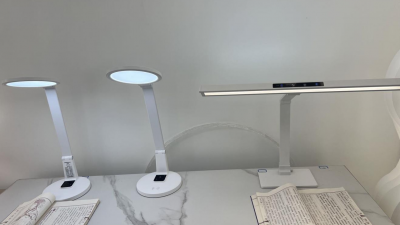

“護眼臺燈”亂象調(diào)查

“護眼臺燈”亂象調(diào)查 AI賬號成起號新套路 多手段繞過“AI打標(biāo)”背后有哪些隱患?

AI賬號成起號新套路 多手段繞過“AI打標(biāo)”背后有哪些隱患? 救命的醫(yī)療設(shè)備,如何淪為個人提款機,?

救命的醫(yī)療設(shè)備,如何淪為個人提款機,? 原價上千元“貴婦霜”網(wǎng)店賣不到百元

原價上千元“貴婦霜”網(wǎng)店賣不到百元